PEMBAHASAN FIREWALL

Firewall merupakan suatu cara/sistem/mekanisme yang diterapkan baik terhadap hardware , software ataupun sistem itu sendiri dengan tujuan untuk melindungi, baik dengan menyaring, membatasi atau bahkan menolak suatu atau semua hubungan/kegiatan suatu segmen pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang lingkupnya. Segmen tersebut dapat merupakan sebuah workstation, server, router, atau local area network (LAN) anda.

Firewall secara umum di peruntukkan untuk melayani :

1. Mesin/komputer

Setiap individu yang terhubung langsung ke jaringan luar atau internet dan menginginkan semua yang terdapat pada komputernya terlindungi.

2. Jaringan

Jaringan komputer yang terdiri lebih dari satu buah komputer dan berbagai jenis topologi jaringan yang digunakan, baik yang di miliki oleh perusahaan, organisasi dsb.

KARAKTERISTIK FIREWALL

1.Seluruh hubungan/kegiatan dari dalam ke luar , harus melewati firewall. Hal ini dapat dilakukan dengan cara memblok/membatasi baik secara fisik semua akses terhadap jaringan Lokal, kecuali melewati firewall. Banyak sekali bentuk jaringan yang memungkinkan.

2.Hanya Kegiatan yang terdaftar/dikenal yang dapat melewati/melakukan hubungan, hal ini dapat dilakukan dengan mengatur policy pada konfigurasi keamanan lokal. Banyak sekali jenis firewall yang dapat dipilih sekaligus berbagai jenis policy yang ditawarkan.

3.Firewall itu sendiri haruslah kebal atau relatif kuat terhadap serangan/kelemahan. hal ini berarti penggunaan sistem yang dapat dipercaya dan dengan Operating system yang relatif aman.

TEKNIK YANG DIGUNAKAN OLEH FIREWALL

1.Service control (kendali terhadap layanan)

berdasarkan tipe-tipe layanan yang digunakan di Internet dan boleh diakses baik untuk kedalam ataupun keluar firewall. Biasanya firewall akan mencek no IP Address dan juga nomor port yang di gunakan baik pada protokol TCP dan UDP, bahkan bisa dilengkapi software untuk proxy yang akan menerima dan menterjemahkan setiap permintaan akan suatu layanan sebelum mengijinkannya.Bahkan bisa jadi software pada server itu sendiri , seperti layanan untuk web ataupun untuk mail.

2.Direction Conrol (kendali terhadap arah)

berdasarkan arah dari berbagai permintaan (request) terhadap layanan yang

akan dikenali dan diijinkan melewati firewall.

3.User control (kendali terhadap pengguna)

berdasarkan pengguna/user untuk dapat menjalankan suatu layanan, artinya ada user yang dapat dan ada yang tidak dapat menjalankan suatu servis,hal ini di karenakan user tersebut tidak di ijinkan untuk melewati firewall. Biasanya digunakan untuk membatasi user dari jaringan lokal untuk mengakses keluar, tetapi bisa juga diterapkan untuk membatasi terhadap pengguna dari luar.

4.Behavior Control (kendali terhadap perlakuan)

berdasarkan seberapa banyak layanan itu telah digunakan. Misal, firewall dapat memfilter email untuk menanggulangi/mencegah spam.

TIPE – TIPE FIREWALL

1.Packet Filtering Router

Packet Filtering diaplikasikan dengan cara mengatur semua packet IP baik yang menuju, melewati atau akan dituju oleh packet tersebut.pada tipe ini packet tersebut akan diatur apakah akan di terima dan diteruskan , atau di tolak.penyaringan packet ini di konfigurasikan untuk menyaring packet yang akan di transfer secara dua arah (baik dari atau ke jaringan lokal). Aturan penyaringan didasarkan pada header IP dan transport header,termasuk juga alamat awal(IP) dan alamat tujuan (IP),protokol transport yang di

gunakan(UDP,TCP), serta nomor port yang digunakan.

Kelebihan dari tipe ini adalah mudah untuk di implementasikan, transparan untuk pemakai, lebih cepat

Adapun kelemahannya adalah cukup rumitnya untuk menyetting paket yang akan difilter secara tepat, serta lemah dalam hal authentikasi.

Adapun serangan yang dapat terjadi pada firewall dengan tipe ini adalah:

+ IP address spoofing : intruder (penyusup) dari luar dapat melakukan ini

dengan cara menyertakan/menggunakan ip address jaringan lokal yanbg telah

diijinkan untuk melalui firewall.

+ Source routing attacks : tipe ini tidak menganalisa informasi routing

sumber IP, sehingga memungkinkan untuk membypass firewall.

+ Tiny Fragment attacks : intruder (penyusup) membagi IP kedalam bagian-bagian (fragment) yang lebih kecil dan memaksa terbaginya informasi mengenai TCP header. Serangan jenis ini di design untuk menipu aturan penyaringan yang bergantung kepada informasi dari TCP header. Penyerang berharap hanya bagian (fragment) pertama saja yang akan di periksa dan sisanya akan bisa lewat dengan bebas. Hal ini dapat di tanggulangi dengan cara menolak semua packet dengan protokol TCP dan memiliki Offset = 1 pada IP fragment (bagian IP)

2.Application-Level Gateway

Application-level Gateway yang biasa juga di kenal sebagai proxy server yang berfungsi untuk memperkuat/menyalurkan arus aplikasi. Tipe ini akan mengatur semua hubungan yang menggunakan layer aplikasi ,baik itu FTP, HTTP, GOPHER dll.

Cara kerjanya adalah apabila ada pengguna yang menggunakan salah satu aplikasi semisal FTP untuk mengakses secara remote, maka gateway akan meminta user memasukkan alamat remote host yang akan di akses.Saat pengguna mengirimkan USer ID serta informasi lainnya yang sesuai maka gateway akan melakukan hubungan terhadap aplikasi tersebut yang terdapat pada remote host, dan menyalurkan data diantara kedua titik. apabila data tersebut tidak sesuai maka firewall tidak akan meneruskan data tersebut atau menolaknya. Lebih jauh lagi, pada tipe ini Firewall dapat di konfigurasikan untuk hanya mendukung beberapa aplikasi saja dan menolak aplikasi lainnya untuk melewati firewall.

Kelebihannya adalah relatif lebih aman daripada tipe packet filtering router lebih mudah untuk memeriksa (audit) dan mendata (log) semua aliran data yang masuk pada level aplikasi.

Kekurangannya adalah pemrosesan tambahan yang berlebih pada setiap hubungan. yang akan mengakibatkan terdapat dua buah sambungan koneksi antara pemakai dan gateway, dimana gateway akan memeriksa dan meneruskan semua arus dari dua arah.

3.Circuit-level Gateway

Tipe ketiga ini dapat merupakan sistem yang berdiri sendiri , atau juga dapat merupakan fungsi khusus yang terbentuk dari tipe application-level gateway.tipe ini tidak mengijinkan koneksi TCP end to end (langsung)

cara kerjanya : Gateway akan mengatur kedua hubungan tcp tersebut, 1 antara dirinya (gw) dengan TCP pada pengguna lokal (inner host) serta 1 lagi antara dirinya (gw) dengan TCP pengguna luar (outside host). Saat dua buah hubungan terlaksana, gateway akan menyalurkan TCP segment dari satu hubungan ke lainnya tanpa memeriksa isinya. Fungsi pengamanannya terletak pada penentuan hubungan mana yang di ijinkan.

Penggunaan tipe ini biasanya dikarenakan administrator percaya dengan pengguna internal (internal users).

CARA KERJA FIREWALL

Firewall pada dasarnya merupakan penghalang antara komputer Anda (atau jaringan) dan Internet (luar dunia). Firewall bisa hanya dibandingkan dengan seorang penjaga keamanan yang berdiri di pintu masuk rumah Anda dan menyaring pengunjung yang datang ke tempat AndaDia mungkin mengizinkan beberapa pengunjung untuk masuk sementara menyangkal orang lain yang ia tersangka penyusup yang. Demikian pula firewall adalah sebuah program perangkat lunak atau perangkat keras yang menyaring informasi (paket) yang datang melalui internet ke komputer pribadi Anda atau jaringan komputer.Firewall dapat memutuskan untuk mengizinkan atau memblokir lalu lintas jaringan antara perangkat berdasarkan aturan yang pra-dikonfigurasi atau ditentukan oleh administrator firewall. Kebanyakan personal firewall seperti firewall Windows beroperasi pada seperangkat aturan pra-konfigurasi yang paling cocok dalam keadaan normal sehingga pengguna tidak perlu khawatir banyak tentang konfigurasi firewall.

firewall pribadi adalah mudah untuk menginstal dan menggunakan dan karenanya disukai oleh pengguna-akhir untuk digunakan pada komputer pribadi mereka. Namun jaringan besar dan perusahaan-perusahaan lebih memilih orang-orang firewall yang memiliki banyak pilihan untuk mengkonfigurasi sehingga untuk memenuhi kebutuhan khusus mereka. Sebagai contoh, perusahaan mungkin membuat aturan firewall yang berbeda untuk server FTP, Telnet server dan server Web. Selain itu perusahaan bahkan dapat mengontrol bagaimana karyawan dapat terhubung ke Internet dengan memblokir akses ke situs web tertentu atau membatasi transfer file ke jaringan lain. Jadi selain keamanan, firewall dapat memberikan perusahaan kontrol luar biasa atas bagaimana orang menggunakan jaringan.

Firewall menggunakan satu atau lebih metode berikut untuk mengatur lalu lintas masuk dan keluar dalam sebuah jaringan:

1. 1.. Packet Filtering: Pada metode ini paket (potongan kecil data) dianalisa dan dibandingkan denganfilter. filter paket memiliki seperangkat aturan yang datang dengan tindakan menerima dan menolak yang pra-dikonfigurasi atau dapat dikonfigurasi secara manual oleh administrator firewall.. Jika paket berhasil membuatnya melalui filter ini maka itu diperbolehkan untuk mencapai tujuan, kalau tidak akan dibuang.

2. 2. Stateful Inspeksi: Ini adalah metode baru yang tidak menganalisa isi dari paket. Sebaliknya ia membandingkan aspek kunci tertentu setiap paket database sumber terpercaya.. Kedua paket yang masuk dan keluar dibandingkan terhadap database ini dan jika perbandingan menghasilkan pertandingan yang wajar, maka paket yang diizinkan untuk melakukan perjalanan lebih lanjut. Jika tidak, mereka akan dibuang.

KONFIGURASI FIREWALL

Firewall dapat dikonfigurasi dengan menambahkan satu atau lebih filter berdasarkan beberapa kondisi seperti tersebut di bawah ini:1. 1. Alamat IP: Dalam kasus apapun jika sebuah alamat IP di luar jaringan dikatakan kurang baik, maka dimungkinkan untuk mengatur filter untuk memblokir semua lalu lintas ke dan dari alamat IP. Misalnya, jika alamat IP cetain ditemukan akan membuat terlalu banyak koneksi ke server, administrator dapat memutuskan untuk memblokir lalu lintas dari IP ini menggunakan firewall.

2. 2. Nama Domain: Karena sulit untuk mengingat alamat IP, itu adalah cara yang lebih mudah dan lebih cerdas untuk mengkonfigurasi firewall dengan menambahkan filter berdasarkan nama domain. Dengan mendirikan domain filter, perusahaan dapat memutuskan untuk memblokir semua akses ke nama domain tertentu, atau mungkin menyediakan akses hanya untuk daftar nama domain yang dipilih.

3. 3. Port / Protokol: Setiap layanan yang berjalan pada server dibuat tersedia ke Internet menggunakan nomor port, satu untuk setiap layananDengan kata sederhana, port bisa dibandingkan dengan pintu virtual dari server melalui layanan yang tersedia. Sebagai contoh, jika server adalah menjalankan Web (HTTP) layanan maka akan biasanya tersedia pada port 80. Untuk memanfaatkan layanan ini, klien ingin terhubung ke server melalui port 80. Demikian pula berbagai layanan seperti Telnet (Port 23), FTP (port 21) dan SMTP (port 25) Layanan dapat berjalan pada server. Jika layanan ini ditujukan untuk publik, mereka biasanya tetap terbuka. Jika tidak, mereka yang diblok menggunakan firewall sehingga mencegah penyusup menggunakan port terbuka untuk membuat sambungan tidak sah.

4. 4. Firewall dapat dikonfigurasi untuk menyaring satu atau lebih kata atau frase spesifik sehingga, baik dan keluar paket yang datang dipindai untuk kata-kata dalam saringan. Misalnya, Anda mungkin mengatur aturan firewall untuk menyaring setiap paket yang berisi istilah ofensif atau frase yang mungkin Anda memutuskan untuk memblokir dari memasuki atau meninggalkan jaringan Anda.

HARDWARE VS SOFTWARE FIREWALL

Hardware firewall menyediakan tingkat keamanan yang lebih tinggi dan karenanya lebih disukai untuk server mana keamanan memiliki prioritas paling atas sedangkan, firewall perangkat lunak yang lebih murah dan paling disukai di komputer rumah dan laptop. Hardware firewall biasanya datang sebagai unit built-in router dan memberikan keamanan maksimum karena filter masing-masing paket di tingkat hardware itu sendiri bahkan sebelum itu berhasil memasuki komputer AndaSebuah contoh yang baik adalah Linksys Cable / DSL router.Mengapa Firewall?

Firewall memberikan keamanan di sejumlah ancaman online seperti login Remote, backdoors Trojan, pembajakan Sesi, serangan DOS & DDOS, virus, cookie mencuri dan banyak lagi. Efektivitas keamanan tergantung pada cara Anda mengkonfigurasi firewall dan bagaimana Anda mengatur aturan filter. Namun ancaman utama seperti DOS dan serangan DDOS kadang-kadang dapat mengelola untuk melewati firewall dan melakukan kerusakan server. Meskipun firewall bukanlah jawaban yang lengkap terhadap ancaman online, dapat paling efektif menangani serangan dan memberikan keamanan untuk komputer sampai batas maksimal.

Apakah itu proxy

Proxy

Apa itu Proxy? Proxy adalah aplikasi yang menjadi perantara antara client dengan web server. Salah satu fungsi proxy adalah menyimpan cache. Dalam jaringan LAN, apabilaclient mengakses URL web maka browser akan mengirim request tersebut ke proxy server. Apabila tidak tersedia, maka proxy server akan menangani langsung permintaan ke web server. Untuk kasus ini, akan mempercepat proses browsing.

Ilustrasi gambar di atas. Proxy dan proxy server adalah dua hal

yang berbeda. Proxy merupakan layanan yang dimiliki proxy server,

sedangkan proxy server bertugas melayani permintaan dari client. Bila

mengakses halaman tertentu, IP Anda akan dicek dan disimpan apakah

diperbolehkan menerima hasil request atau tidak. Apabila ingin mengakses

web yang melarang IP selain negaranya atau hanya memperbolehkan dari

negara tertentu, kita dapat memanfaatkan proxy.

IP merupakan identitas dalam dunia maya. Seperti halnya sebuah KTP, IP

yang diberikan Internet Service Provider (ISP) bersifat unik. Tidak

sulit untuk menemukan di mana lokasi seseorang dan layanan internet yang

digunakan dari IP yang dimilikinya. Fakta ini menjadi keresahan bagi cracker yang

berusaha men-deface atau memasuki celah keamanan suatu website. Karena

hal tersebut, peran proxy sangatlah membantu penyamaran.

Proxy mampu menyembunyikan identitas pemilik IP. Ilmu komputer mengambil contoh seorang cracker yang berusaha merusak web http://target.com.

Apabila ia berhasil merusaknya, sang admin akan melihat log IP yang

pernah atau terakhir kali mengakses web-nya. Seperti yang tadi telah

disinggung, IP merupakan KTP. Seperti halnya penjahat di dunia nyata,

sang cracker tidak

ingin meninggalkan jejaknya begitu saja. Begitu banyak web yang

menyediakan proxy. Untuk menyamarkannya, cukup dengan mengakses URLhttp://target.com melalui http://proxy.net (contoh). Sehingga seolah-olah yang terdata pernah mengakses http://target.com adalah http://proxy.net. Sedangkan IP sang crackerhanya ter-log di http://proxy.net. Meskipun lebih aman, imbasnya adalah koneksi semakin lambat. Cara seperti di atas masih dimungkinkan untuk dilacak. Namun, berbeda bila menggunakan proxychain atau menggunakan proxy untuk mengakses proxy.

Squid adalah High-Performance Proxy Caching Server yang menyimpan Meta data dan terutama Hot-object yang di simpan di RAM, menyimpan DNS lookups, mendukung non-Blocking DNS Lookups, dan Implementasi Negative-Caching jika permintaan gagal. Dengan menggunakan lightweight Internet Cache Protokol, Squid Cache dapat dibuat dalam suatu Hirarki atau Mesh untuk meningkatkan Penghematan Bandwidth. Dengan kata lain, Squid bekerja sebagai Internet Object caching dimana metode untuk menyimpan hasil permintaan internet-object. (seperti, data yang ada dari HTTP, FTP, dan ghoper protokol) untuk membuat sistem lebih dekat melayani permintaan daripada harus ke sumber aslinya. Web browser dapat menggunakan lokal squid cache sebagai proxy HTTP server, ini akan mengurangi waktu akses.

Squid pada awalnya dikembangkan oleh Duane Wessels sebagai “Harvest object cache“, yang merupakan bagian dari proyek Harvest yang dikembangkan di University of Colorado at Boulder. Pekerjaan selanjutnya dilakukan hingga selesai di University of California, San Diego dan didanai melalui National Science Foundation. Squid kini hampir secara eksklusif dikembangkan dengan cara usaha sukarela. Squid umumnya didesain untuk berjalan di atas sistem operasi mirip UNIX, meski Squid juga bisa berjalan di atas sistem operasi Windows. Karena dirilis di bawah lisensi GNU General Public License, maka Squid merupakan perangkat lunak bebas

MIKROTIKCARA KERJA SQUID

Pada saat browser mengirimkan header permintaan, sinyal http request dikirimkan

ke server. Header tersebut diterima squid dan dibaca. Dari hasil pembacaan, squid akan

memparsing URL yang dibutuhkan, lali URL ini dicocokkan dengan database cache yang ada.

Database ini berupa kumpulan metadata (semacam header) dari object yang sudah

ada didalam hardisk. Jika ada, object akan dikirimkan ke klien dan tercatat dalam logging

bahwa klien telah mendapatkan object yang diminta. Dalam log kejadian tersebut akan

dicatat sebagai TCP_HIT. Sebaliknya, jika object yang diminta ternyata tidak ada, squid akan

mencarinya dari peer atau langsung ke server tujuan. Setelah mendapatkan objectnya, squid

akan menyimpan object tersebut ke dalam hardisk. Selama dalam proses download object

ini dinamakan “object in transit” yang sementara akan menghuni ruang memori. Dalam

masa download tadi, object mulai dikirimkan ke klien dan setelah selesai, kejadian ini

tercatat dalam log sebagai TCP_MISS.

ICP sebagai protokol cache berperan dalam menanyakan ketersediaan object dalam

cache. Dalam sebuah jaringan sebuah cache yang mempunyai sibling, akan mencoba

mencari yang dibutuhkan ke peer sibling lainnya, bukan kepada parent, cache akan

mengirimkan sinyal icp kepada sibling dan sibling membalasnya dengan informasi

ketersediaan ada atau tidak. Bila ada, cache akan mencatatkan ICP_HIT dalam lognya.

Setelah kepastian object bias diambil dari sibling, lalu cache akan mengirimkan sinyal http ke

sibling untuk mengambil object yang dimaksud. Dan setelah mendapatkannya, cache akan

mencatat log SIBLING_HIT.

Jika ternyata sibling tidak menyediakan object yang dicari, cache akan memintanya

kepada parent. Sebagai parent, ia wajib mencarikan object yang diminta tersebut walaupun

ia sendiri tidak memilikinya (TCP_MISS). Setelah object didapatkan dari server origin, object

akan dikirimkan ke cache child tadi, setelah mendapatkannya cache child akan mencatatnya

sebagai PARENT_HIT.

KONFIGURASI DASAR SQUID

Konfigurasi-konfigurasi mendasar squid antara lain :

1. http_port nomor port.

Ini akan menunjukkan nomor port yang akan dipakai untuk menjalankan squid. Nomor port

ini akan dipakai untuk berhubungan dengan klien dan peer.

2. icp_port nomor port.

Ini akan menunjukkan nomor port yang akan dipakai untuk menjalankan squid. Nomor port

ini akan dipakai untuk berhubungan dengan klien dan peer.

3. cache_peer nama_peer tipe_peer nomor_port_http nomor_port_icp option.

Sintask dari cache peer ini digunakan untuk berhubungan dengan peer lain, dan peer lain

yang dikoneksikan ini tipenya bergantung dari tipe peer yang telah dideklarasikan ini, bias

bertipe sibling maupun bertipe parent,dan port yang digunakan untuk hubungan ICP

maupun HTTP juga dideklarasikan disini, sedangakan untuk parameter option disini ada

bermacam-macam salah satunya adalah default yang berarti dia adalah satu-satunya parent

yang harus dihubungi (jika bertipe parent) dan proxy-only yang berarti bahwa object yang

dipata dari peer tersebut tidak perlu disimpan dalam hardisk local.

4. Dead_peer_timeout jumlah_detik seconds.

Masing-masing peer yang telah didefinisikan sebelumnya mempunyai waktu timeout

sebesar yang ditentukan dalam konfigurasi ini, Jika peer tidak menjawab kiriman sinyal ICP

dalam batas waktu yang telah ditentukan, peer akan dianggap tidak akan dapat dijangkau,

dan cache server tidak akan mengambil object dari server yang bersangkutan dalam interval

waktu tertentu.

5. Hierarcy_stoplist pola1 pola2

Sintaks ini digunakan untuk menyatakan apa yang harus tidak diminta dari peer, melainkan

harus langsung dari web server origin, jika pola1 dan pola 2 adalah parameter cgi-bin, ?, dan

lain-lain maka jika ada request URL yang mengandung karakter tersebut maka akan

diambilkan langsung ke server origin.

6. Cache_mem jumlah_memori (dalam bytes)

Sintaks ini akan menentukan batas atas jumlah memori yang digunakan untuk menyimpan

antara lain : intransit object yaitu object yang dalam masa transisi antara waktu cache

mendownload sampai object disampaikan ke klien, dan hot object, yaitu object yang sering

diakses.

7. Cache_swap_low/high jumlah (dalam persen)

Squid akan menghapus object yang ada didalam hardisknya jika media tersebut mulai

penuh. Ukuran penuh ini yang diset pada cache_swap_low dan cache_swap_high. Bila batas

swap_low telah tercapai maka squid mulai menghapus dan jika batas swap_high tercapai

maka squid akan semakin sering menghapus.

8. Cache_dir jenis_file_sistem direktori kapasitas_cache dir_1 jumlah dir_2

Sintaks ini akan menjelaskan direktori cache yang dipakai, pertama adalah jenis file

sistemnya, lalu didirektori mana cache tersebut akan disimpan, selanjutnya ukuran cache

tersebut dalam MegaBytes lalu jumlah direktori level 1 dan direktori level 2 yang akan

digunakan squid untuk menyimpan objectnya.

LAYANAN SQUID

1. ICP (INTERNET CACHE PROTOCOL)

ICP yaitu merupakan protocol yang digunakan untuk mengkoordinasikan antara dua wen

cache atau lebih agar dapat bekerjasama dan berkomunikasi. Tujuan web-cache bekerja

sama ini adalah supaya dapat mencari letak yang tepat untuk menerima objek yang

direquest. Prtokol ini tidak reliable namun memiliki time out yang sangat pendek sehingga

cocok utnuk web-cache. Protocol ini tidak cocok untuk delivery – UDP adalah protocol yang

lebih umum digunakan untuk delivery protocol.

2. ACL (ACCESS CONTROL LIST)

ACL adalah daftar rule yang menyatakan pembagian previleges, untuk mencegah orang yang

tidak memiliki hak akses menggunakan infrastruktur cache. ACL adalah konfigurasi yan paling

dalam sebuah web-cache. Dalam squid, ACL digunakan untuk mendefinifikan rule yang

diterapkan dalam web-cache tersebut.

3. DELAY POOL

Delay pool adlah suatu cara untuk menurunkan kecepatan akses untuk suatu alamat website

dari ACL tertentu. Dalam squid, delay pool dispesifikasi dalam beberapa konfigurasi, yaitu :

a) Delay pool menspesifikasi berapa jumlah pool atau kelompok bandwidth yang akan

digunakan dlam squid.

b) Delay class menspesifikasi masing-maisng kelompok pool untuk masuk dalam class apa.

Dalam squid ada beberapa class yang memiliki fungsi yang berbeda-beda, yaitu class 1,

class 2, dan class 3. Class-class ini dispesifikasi berdasarkan IP address dari ACL

c) Delay parameter menspesifikasi berapa jumlah transfer rate atau lebih sering disebut

bandwidth untuk suatu pool. Bandwidth dispesifikasi dalam transferrate rata-rata dan

transferrate maksimum yang dapat dicapai suatu pool.

d) Delay access adlaah parameter untuk memasukkan suatu ACL ke pool tertentu. Di sini

juga disebut apakah ACL diterima atau ditolak untuk masuk ke pool tersebut.

AUTENTIKASI PADA SQUID

Squid mendukung 4 skema autentikasi, yaitu:

1. Basic

2. Digest

3. NTLM

4. Negotiate (mulai dari versi 2.6)

Basic adalah skema autentikasi yang didukung oleh semua peramban (browser)

utama. Dan lebih dari itu, bisa berfungsi dengan baik di semua platform OS. Jadi kalau ingin

menggunakan skema autentikasi yang yakin berfungsi dengan baik di semua browser,

pakailah skema autentikasi basic. Sayangnya skema autentikasi basic ini memiliki satu

kelemahan utama, yaitu proses pengiriman data user dan password dikirim dalam format

plain text. Jadi sangat rentan terhadap proses snip atau penyadapan saat proses autentikasi

berlangsung. Skema ini tidak disarankan ketika layanan yang diberikan akan diakses melalui

jaringan internet. Tapi masih bisa ditolerir jika layanan itu dibuat untuk kalangan terbatas,

misalnya LAN kantor. Dan karena squid pada umumnya digunakan di jaringan terbatas,

skema autentikasi ini masih bisa digunakan.

Sedangkan NTLM adalah skema autentikasi yang diperkenalkan oleh Microsoft.

Dengan menggunakan skema autentikasi NTLM, semua user yang sudah login ke domain,

ketika mengakses squid tidak akan diminta lagi username dan password. Ini yang kita kenal

sebagai proses Single Sign On. Jika sudah sukses autentikasi di satu layanan, ketika ingin

menggunakan layanan lain tidak perlu memasukkan login dan password lagi, proses

autentikasi berlangsung secara transparan. Sayangnya, seperti yang mungkin Anda sudah

bisa tebak, ini hanya berfungsi dengan baik di sistem operasi Windows. Dan tidak semua

browser mendukung skema autentikasi NTLM. Internet Explorer dan Firefox adalah salah

satu browser yang mendukung skema autentikasi NTLM. Chrome, Safari dan Opera adalah

contoh browser yang belum mendukung skema autentikasi NTLM. Biasanya, untuk browser

atau OS yang tidak mendukung skema autentikasi NTLM, ada pilihan fallback ke skema

autentikasi basic.

KEUNTUNGAN MENGGUNAKAN PROXY SERVER

1. Mempercepat koneksi karena file-file web yang direquest disimpan di dalam cache

sehingga tidak perlu keluar menuju internet.

2. Dapat mengetur kecepatan bandwidth untuk subnet yang berbeda-beda.

3. Dapat melakuakan pembatasan akses, download, waktu untuk file-file dan website

tertentu.

4. Dapat melakuakan pembatasan user yang boleh mengakses internet dengan

menggunakan autentifikasi.

5. Dapat digunakan sebagai bandwidth manajemen

KERUGIAN MENGGUNAKAN PROXY SERVER

1. Pinti keluar menuju gerbang internet hanya lewat proxy, sehingga ketika terjadi

overload, akses internet menjadi lamabat.

2. User akan melihat file yang kadaluarsa jika cache expire time-nya terlalu lama,

sehingga meskipun di website file tersebut sidah berubah, user masih melihat file

yang tersimpan di cache memory.

3. Karena koneksi internet harus melalui gerbang proxy terlebih dahulu, maka

kecepatan akses bias jadi lebih lambat daripada melakukan koneksi langsung. Dalam

hal ini keduanya akan mengakses file internet secara langsung.

Instalasi Squid 3.0

Ingat : perlu di ingat cara install ini harus online, jika tidak maka download squid secara

manual lalu install dengan cara manual dan selebihnya bisa melihat cara instalasi dari

dokumentasi dari luar.

Install squid 3.0 atau lebih baru dan stabil.

#apt-get install squid3

Alternative to source code:

Jika menggunakan instalasi source code dari situs web-nya di http://www.squidcache.org/Download/

. maka yang dilakukan setelah download squid yaitu :

Extrak file squid

# tar –zxvf squid-3.0.STABLE8.tar.gz

# cd squid-3.0.STABLE8

Setelah extrak file squid, bacalah proses install pada file INSTALL. Lalu lakukan

perintah sesuia intruksi.

Melakuakan konfigurasi sebelum instalasi

# ./configure --prefix=/usr/local/squid

Setelah semua file squid terkonfigurasi maka lakukan kompilasi

# make all

Jika tidak ada error berarti file squid bias mulai dijalankan. Lakukan proses

instalasi dengan

# make install

Jika sukses maka masuk ke folder instalsi yang telah ditentukan di atas

# cd =/usr/local/squid

Lakukan konfigurasi file squid.conf dengan editor gedit / nano / vi

# nano squid.conf

Setelah itu lakuakan inisilisasi file squid

# /usr/local/squid/sbin/squid –z

Start squid

# /usr/local/squid/sbin/squid

Menjalankan squid.conf

Sebelum menjalankan service squid lakukan inisilisasi squid dengan cara

# squid3 -z

Untuk menjalankan squid cukup dengan cara memanggil service squid, yaitu :

# /etc/init.d/squid3 start

Alternative to source code:

Jika sukses maka masuk ke folder instalsi yang telah ditentukan di atas

# cd /usr/local/squid

Lakukan konfigurasi file squid.conf dengan editor gedit / nano / vi

# nano squid.conf

Setelah itu lakuakan inisilisasi file squid

# /usr/local/squid/sbin/squid –z

Start squid

# /usr/local/squid/sbin/squid

Jika ada error, carilah letak kesalahan dengan selalu memonitor log

# tail –f /var/log/messages

Untuk menghentikan service squid jalankan perintah

# /etc/init.d/squid3 stop

Konfigurasi file squid.conf

Secara default, squid sudah terkonfigurasi secara standart sehingga dapat langsung di

gunakan. Agar squid dapat digunakan sebagai sebuah serevr proxy oleh seluruh jaringan

maka sejumlah opsi harus di ubah sebelum di jalankan.

Lakukan edit terhadap file squid.conf dengan test editor nano / gedit / vi.

Sebelum edit file squid.conf lakukan backup:

# cp /etc/squid3/squid.conf /etc/squid3/squid.conf.backup

Lalu edit dan konfigurasi file squid.conf

# nano /etc/squid3/squid.conf

Gantidan tambahkan beberapa option-optionyang dirasa penting untuk menjalankan squid

dan perlu di perhatikan konfigurasi squid harus berdasarkan kebutuhan. Berikut konfigurasi

minimum yang digunakan.

Ingat : tanda # (pagar) adalah tanda untuk mengawali komen, jadi setelah tanda pagar maka

perintah di anggap sebagai komen dan tidak di eksekusi.

Konfigurasi :

http_port 3128

option in akan menentukan di port berapa suid akan berjalan

icp_port 0

option ini akan menentukan melalui port berapa squid akan mengirim dan menerima

request ICP dari proxy cache tetangga. Untuk komunikasi antar cache, squid

mendukung suatu protocol yan dikenal sebagai ICP. ICP memungkinkan cache

berkomunikasi satu dengan yang lainnya melalui paket-paket UDP yang cepat, dalam

sebuah paket UDP tunggal jika file-file tersebut terdapat di cache pengirim tersebut.

cache_peer parent.foo.net parent 3128 3130

proxy-only default

baris cache_peer menentukan nama host, jenis (type) cache (“parent”), nomor port

proxy (3128) dan nomor port ICP (default 3130).

cache_mem 64 MB

option ini menetukan berapa besar memory yang akan digunakan oleh squid.

cache_dir ufs /var/spool/squid3 100 16 25

nilai di atas adlah nilai default squid, jika ingin melakukan perubahan maka aktifkan

perintah ini. Parameter pertama adalah nama direktori tempat menyimpan file cache.

Parameter dua yang bernilai 100 adalah banyaknya ruang pada hardisk (satuan MB)

untuk menyinpan file cache. Parameter tiga disebut dengan level-1 adalah banyaknya

direktori yang akan dibuat oleh squid dalam direktori cache. Parameter empat disebut

dengan level-2 adalah banyaknya direktori level pertama diatas

test : untuk membuktikan apakah folder squid3 memiliki mode akses sebagai

proxy, maka laukan perintah berikut:

# cd /var/spool/

#ls –la

…

drwxr-xr-x 18 proxy proxy 4096 2010-08-19 16:17 squid

…

Dari hasil tampilan di atas terlihat bahwa user proxy dan group proxy.

cache_store_log none

optioan ini akan melog setiap aktivitas dari store manager. Log ini akan memperlihatkan

objek-objek mana saja yang dikeluarkan dari cache, dan objek-objek mana saja yang

disimpan dan untuk berapa lama objek tersebut dismpan.

negative_ttl 2 minutes

waktu resfresh proxy

cache_effective_user proxy

cache_effective_group proxy

jika squid cache dijalankan oleh root, maka user yang akan menjalankannya akan

diubah sesuai UID/GID user yang disebutkan pada optioan di atas.

maximum_object_size_in_memory 1024 KB

dengan option ini, ukuran file maksimum yang disimpan oleh squid cache bisa dibatasi.

minimum_object_size 4 KB

dengan option ini maka objek yang lebih kecil dari bilangan yang disebutkan tidak akan

disaved ke dalam disk.

ftp_user Squid@email.com

option ini digunakan untuk ketika client mengakses situs ftp anonymous, email address

di atas akan dikirim sebagai password bagi ftp server anonymous.

#link ke local lab

acl lab src 192.168.1.1-192.168.1.80/255.255.255.0

#puskom

acl puskom src 192.168.50.31-192.168.50.70/255.255.255.224

#siakad

acl siakad src 192.168.0.250

http_access allow localhost

http_access allow lab

http_access allow puskom

http_access allow siakad

http_access deny all

pengubahan dan penambahan option di atas menentukan subnet nama yang boleh

mengakses proxy squid.

cache_mgr Proxy.Lab.Multimedia

email address dari local cache manager yang akan menerima email jika cache mati.

visible_hostname proxy.lab.net

informasi ini dikirim sebagai footer pada saat pesan error tampil di layar browser client

half_closed_clients off

beberapa client dapat membatalkan koneksi TCP nya, denagn membiarkan bagian

penerimanya terbuka. Kadang squid tidak dapat membedakan anatara koneksi TCP

yang haft-closed dan full-closed

Ingat : dikarenakan dile squid.conf ini berjalan dari atas ke bawah. Jadi bila ada perintah

pengeblokan seluruh jaringan pada awal perintah maka perintah untuk jaringan yang

diijinkan sesudah itu akan terblok.

Setelah melakukan konfigurasi terhadap file squid.conf, maka restart service squid

# /etc/init.d/squid3 restart

Mengatur cache proxy

Untuk mendapatkan cache squid yang tangguh maka perlu diperhatikan untuk

memodifikasi baris berikut pada file konfigurasi squid.conf

cache_dir ufs /var/spool/squid3 1600 4 256

option pada cache_dir menentukan system pengimpanan seperti apa yang akan

digunakan (ufs), nama direktori tempat penyimpanan cache (/cache), ukuran disk dalam

megabytes yang digunakan oleh direktori tempat penyimpanan cache (1600 MB), jumlah

subdirektori pertama yang akan dibuat di bawah /cache (4), dan jumlah subdirektori kedua

yang akan diciptakan di bawah subdirektori pertama tadi (256).

Nilai-nilai pada option cache_dir tadi harus disesuaikan dengan system yang

dimiliki, biasanya yang harus disesuaikan hanyalah tempat penyimpanan cache, ukuran disk,

dan jumlah subdirektori yang akan dibuat. Mengenai angka-angka tersebut, dapat kita

peroleh dari rumus untuk optimasi sebagai berikut:

gunakan maksimal 80% dari setiap kapasitas cache direktori yang telah kita siapkan. Jika kita

mengeset ukuran direktori lebih besar dari itu akan berdampak penurunan performa squid.

Selanjutnya tentukan jumlah direktori cache dengan cara sebagai berikut:

x = ukuran cache dir dalam KB (missal 6 GB = ~ 6,000,000 KB)

y = average object size (gunakan saja 13 KB)

z = jumlah subdirektori pertama = (((x/y)/256)/256)*2 = … direktori

sebagai contoh, missal menggunakan 6 GB dari untuk /cache (setelah disisihkan 80% nya),

maka:

6,000,000 / 13 = 461538.5 / 256 = 1802.9 / 256 = 7 * 2 = 14

maka baris cache_dir akan menjadi seperti ini:

Cache_dir ufs 6000 14 256

Mengatur Access Control List (ACL)

Modifikasi ACL dan halk akses internet untuk pengguna melalui perubahan

konfigurasi squid. ACL perlu di definisikan dan diberi hak akses. Jika tidak maka suatu user

tidak dapat mengakses proxy cache tersebut. Dalam konfigurasi ini akan memakai beberapa

scenario atau kasus dan bagaimana sulusi untuk ACL.

Lakukan konfigurasi seperti berikut :

Hak akses internet untuk nomor IP tertentu

Pembatasan hak akses nomor ip tertentu, seperti berikut

Siakad

IP : 192.168.0.250

Client lab

IP : 192.168.1.45

Lokal Lab

IP : 192.168.1.1-192.168.1.80

Maka listing konfigurasi :

# access controls

#link ke local lab

acl lab src 192.168.1.1-192.168.1.80/255.255.255.0

#client lab

acl client_lab src 192.168.1.45/255.255.255.224

#siakad

acl siakad src 192.168.0.25

# blok IP

Acl blok_ip src 192.168.1.100

# tag http_access

http_access allow lab

http_access allow client_lab

http_access allow siakad

http_access deny blok_ip

http_access deny all

setelah service squid di restart, hak akses internet hanya untuk local lab,client, dan ke

puskom dan sedangkan ip yang di tolak hanya 1 dan muncul pesan penolkan apda layar web

browser dengan access deny.

Hak akses internet pada jam tertentu

Squid untuk membatasi pemakian pada jam-jam tertentu saja.

#access control

acl lab-mm src 192.168.1.11-192.168.1.20/255.255.255.0

acl jam-lab-mm time 07:00-20:00

#tag : http_access

http_access allow jam-lab-mm lab-mm

http_access deny all

hak akses internet pada hari tertentu

pengaturan hak akses internet dapat diataur berdasarkan hari tertentu

#access control

acl lab-mm src 192.168.1.11-192.168.1.20/255.255.255.0

acl hari-lab-mm MTWHF

#http_access

http_access allow hari-lab-mm lab-mm

http_access deny all

kombinasi huruf MTWHF apada ACL hari-lab-mm merupakan singkatan hari untuk penulisan

ACL

hak akses internet pada hari dan jam tertentu

denga kombinasi access control untuk hari dan jam, hak akses internet dapat di batasi

dengan lebih spesifik.

#access control

acl lab-mm src 192.168.1.11-192.168.1.20/255.255.255.0

acl jam-istirahat time TW 12:00-13:00

#http_access

http_access allow jam-istirahat

http_access deny all

hak akses dengan pembatasan alamat internet tertentu

berikut ini cara untuk memblokir beberapa situs yang tidak boleh dikunjungi dengan

menambahkan aturan ke ACL.

acl lab-mm src 192.168.1.11-192.168.1.20/255.255.255.0

acl dilarang url_regex –I “/etc/squid3/dilarang/porn.txt”

acl domain-blok dstdomain “/etc/squid3/dilarang/faildomain.txt”

# http_access

http_access deny dilarang

http_access deny domain-blok

http_access allow lab-mm

http_access deny all

jangan lupa untuk membuat file porn.txt dan fail-domain.txt yang di simpan di

/etc/squid/dilarang file ini berisi alamat-alamat dan kata-kata yang tidak bias di akses

karena alas an-alasan tertentu.

Hak akses pembatasan untuk IP tertentu

Tidak semua pengguna harus di blok untuk hak aksesnya ke alamat-alamat tertentu karena

alasan pekerjaan.

#access control

acl lab-mm 192.168.1.11-192.168.1.20/255.255.255.0

acl wifi-mm 192.168.1.100-192.168.1.120/255.255.255.0

acl admin-mm src 192.168.1.11-192.168.1.20/255.255.255.0

#http_access17 | P a g e

http_access allow !dilarang lab-mm

http_access allow !dilarang wifi-mm

http_access allow admin

Penentuan jenis dan pengaturan ukuran file yang didownload

Cara berikut digunakan untuk menolak dan membatasi download file yang di lakukan

pengguna dengan pembatasan jam download dan maksimal download.

acl download url_regex -i ftp \.exe$ \.mp3$ \.vqf$ \.tar.gz$

\.wmv$ \.tar.bz$ \.tar.bz2$ \.gz$ \.rpm$ \.zip

acl download url_regex -i \.rar$ \.avi$ \.mpeg$ \.mpe$ \.mpg$

\.qt$ \.ram$ \.rm$ \.iso$ \.raw$ \.wav$ \.tar$ \.doc

acl download url_regex -i \.ppt$ \.z$ \.wmf$ \.mov$ \.arj$

\.lzh$ \.gzip$ \.bin$ \.wma$ \.flv

acl download_upto time 08:00-13:00

#cancel download if file s bigger than 2 MB = 2000x1024 byte =

2048000 byte

Replay_body_max_size 2048000 allow media download_upto

Bandwidth management

Squid mempunyai kemampuan untuk mengatur bandwidth dengan delay pools.

Pengaturan delay pools membutuhkan konfigurasi minimal seperti di bawah ini :

acl <nama_acl> scr <nomor_ip>

delay_pools <jumlah pengaturan>

delay_class <no_urut_pengaturan> <pilihan_pool_1_3>

delay_access <no_urut_pengatuaran> allow <nama_acl>

delay_parameters <no_urut_pengaturan> <max_bandwidth>

pada dasarnya, tag delay pools membagi konfigurasi dalam beberapa class. Sebagai

contoh, jika mempunyai aturan bendwidth yang berbeda maka konfigurasi delay pools

membutuhkan 2 class untuk 2 perbedaan tersebut. Setiap class dapat memilih untuk

menggunakan pengaturan pada pool 1, pool 2, atau pool 3. Perbedaan ketiga pool tersebut

adalah :

pool 1

hanya mengetur pembatasan bandwidth pada keseluruhan jaringan yang melewati

squid (aggregate). Semua user di perlakukan sama dalam satu pengaturan

pool 2

mampu mengetur pembatasan abandwidth untuk keseluruhan jaringan dan akases

setiap individu (setiap nomor IP) yang melewati squid (aggregate dan individu).

Pool 3

Mampu mengatur pembatasan bandwidth seperti pool 2 di tambah dengan grup

dari semua host (aggregate, network, dan individual)

Membatasi total bandwidthsebesar 32 Kbps

Berikut contoh penerapan delay pool untuk membatasi total bandwidth hanya samapai 32

KBps

acl all src 0.0.0.0/0.0.0.0

delay pools 1

delay_class 1 1

delay_parameters 1 4000/4000

delay_access 1 allow lab-mm

delay_access 1 deny all

membatasi bandwidth untuk perorangan (max 32 Kbps)

membatasi bandwidth setiap computer max sebesar 32 Kbps, maka harus mendefinisikan

ACL yang akan menerima pengaturan tersebut.

acl user12 src 192.168.1.12/255.255.255.0

selanjutnya buat pengaturan class 1 saja dengan pool 3

delay pool 1

delay_class 1 3

aturlah ACL yang menggunakan pengaturan class 1 dan tolak

semua pengguna di luar ACL

delay_access 1 allow user12

delay_access 1 deny all

terakhir buatlah pengaturan bandwidth untuk keseluruhan jaringan missal 64 Kbps, group

dari semua host (maksimum bandwidth yang ada) dan setiap individu (32 Kbps dari total

bandwidth 64 Kbps)

delay_parameters 1 8000/8000 -1/-1 4000/8000

membatasi bandwidth untuk download file multimedia

melakuakan pembatasan file-file mulyimedia seperti mp3, mpeg, avi, dt, rm, dan sejenisnya.

Untuk file lainnya di berikan akses maksimum (dinyatakan dengan notasi -1/-1). Untuk itu,

konfigurasi akses maksimum dapat di buat deperti di bawah ini :

acl multimedia url_regex –I \.mp3 \.rm \.mpg \.mpeg \.avi

\.dat

delay_pools 1

delay_class 1 1

delay_parameters 1 1000/16000

delay_access 1 allow multimedia

delay_access 1 deny all

Transparent Proxy

Transparent proxy adalah proxy yang tidak terlihat oleh client. Dengan menggunakan

transparent proxy client di paksa untuk memakai proxy tanpa melakuakan setting di

browser.

Cara mengkonfigurasi squid.conf maka tambahakan

http_port 3128 transparent

agar client dapat redirect port squid server, kita membutuhkan perintah IP tables.

# echo 1 > /proc/sys/net/ipv4/ip_forward

# iptables –t nat –A POSTROUTING –j MASQUERADE

# iptables – nat –A PREROUTING –t nat –p tcp –dport 80 –j

REDIRECT –to-port 3128

PEMBAHASAN MIKROTIK

Mikrotik didesain untuk memberikan kemudahan bagi penggunanya. Administrasinya

bisa dilakukan melalui Windows application = (WinBox). Selain itu instalasi dapat dilakukan pada Standard computer PC. PC yang akan dijadikan router mikrotikpun tidak memerlukan resource yang cukup besar untuk penggunaan standard, misalnya hanya sebagai gateway. Untuk keperluan beban yang besar ( network yang kompleks, routing yang rumit dll) disarankan untuk mempertimbangkan pemilihan resource PC yang memadai.

Sejarah MikroTik RouterOS

Mikrotik dibuat oleh MikroTikls sebuah perusahaan di kota Riga, Latvia. Bagi yang

belum tau, Latvia adalah sebuah negara yang merupakan “pecahan” dari negara Uni Soviet dulunya atau Rusia sekarang ini. Dengan nama merek dagang Mikrotik mulai didirikan tahun 1995 yang pada awalnya ditujukan untuk perusahaan jasa layanan Internet (PJI) atau Internet

Service Provider (ISP) yang melayani pelanggannya menggunakan teknologi nirkabel atau wireless. Saat ini MikroTikls memberikan layanan kepada banyak ISP nirkabel untuk layanan akses Internet dibanyak negara di dunia dan juga sangat populer di Indonesia.

Pembentukannya diprakarsai oleh John Trully dan Arnis Riekstins. John Trully adalah seorang berkewarganegaraan Amerika yang berimigrasi ke Latvia. Di Latvia ia bejumpa dengan Arnis, Seorang darjana Fisika dan Mekanik sekitar tahun 1995.

John dan Arnis mulai me-routing dunia pada tahun 1996 (misi MikroTik adalah me-routing seluruh dunia). Mulai dengan sistem Linux dan MS-DOS yang dikombinasikan dengan teknologi Wireless-LAN (WLAN) Aeronet berkecepatan 2 Mbps di Moldova, negara tetangga Latvia, baru kemudian melayani lima pelanggannya di Latvia.

Prinsip dasar mereka bukan membuat Wireless ISP (W-ISP), tetapi membuat program router yang handal dan dapat dijalankan diseluruh dunia. Latvia hanya merupakan tempat eksperimen John dan Arnis, karena saat ini mereka sudah membantu negara-negara lain termasuk Srilanka yang melayani sekitar 400 pengguna.

Linux yang pertama kali digunakan adalah Kernel 2.2 yang dikembangkan secara bersama-sama denag bantuan 5-15 orang staff Research and Development (R&D) MikroTik yang sekarang menguasai dunia routing di negara-negara berkembang. Menurut Arnis, selain staf di lingkungan MikroTik, mereka juga merekrut tenega-tenaga lepas dan pihak ketiga yang dengan intensif mengembangkan MikroTik secara marathon.

JENIS-JENIS MIKROTIK

1.MikroTik RouterOS yang berbentuk software yang dapat di-download di www.mikrotik.com. Dapat diinstal pada komputer rumahan (PC).

2.BUILT-IN Hardware MikroTik dalam bentuk perangkat keras yang khusus dikemas dalam board router yang didalamnya sudah terinstal MikroTik RouterOS.

Berbagai Level Router OS dan Kemampuannya

Mikrotik bukanlah perangkat lunak yang gratis jika kamu ingin memanfaatkannya secara

penuh, dibutuhkan lisensi dari MikroTikls untuk dapat menggunakanya alias berbayar. Mikrotik dikenal dengan istilah Level pada lisensinya. Tersedia mulai dari Level 0 kemudian 1, 3 hingga 6,

untuk Level 1 adalah versi Demo Mikrotik dapat digunakan secara gratis dengan fungsi-fungsi yang sangat terbatas. Tentunya setiap level memiliki kemampuan yang berbeda-beda sesuai dengan harganya, Level 6 adalah level tertinggi dengan fungsi yang paling lengkap. Secara singkat dapat digambarkan jelas sebagai berikut:

_ Level 0 (gratis); tidak membutuhkan lisensi untuk menggunakannya dan penggunaan fitur

hanya dibatasi selama 24 jam setelah instalasi dilakukan.

_ Level 1 (demo); pada level ini kamu dapat menggunakannya sbg fungsi routing standar

saja dengan 1 pengaturan serta tidak memiliki limitasi waktu untuk menggunakannya.

_ Level 3; sudah mencakup level 1 ditambah dengan kemampuan untuk menajemen segala

perangkat keras yang berbasiskan Kartu Jaringan atau Ethernet dan pengelolaan perangkat

wireless tipe klien.

_ Level 4; sudah mencakup level 1 dan 3 ditambah dengan kemampuan untuk mengelola

perangkat wireless tipe akses poin.

_ Level 5; mencakup level 1, 3 dan 4 ditambah dengan kemampuan mengelola jumlah

pengguna hotspot yang lebih banyak.

_ Level 6; mencakup semua level dan tidak memiliki limitasi apapun.

Jika kamu ingin sekedar untuk mencoba-coba silakan gunakan Level 1 sebagai awal. Sedangkan untuk kamu yang ingin menggunakan seluruh fitur dari Mikrotik maka mau tidak mau kamu harus membeli lisensinya.

Lebih Lengkap lihat di www.mikrotik.co.id

Spec Minimal Mikrotik

• CPU and motherboard - bisa pake P1 ampe P4, AMD, cyrix asal yang bukan multiprosesor

• RAM - minimum 32 MiB, maximum 1 GiB; 64 MiB atau lebih sangat dianjurkan, kalau

• mau sekalian dibuat proxy , dianjurkan 1GB... perbandingannya, 15MB di memori

• ada 1GB di proxy..

• HDD minimal 128MB parallel ATA atau Compact Flash, tidak dianjurkan

• menggunakan UFD, SCSI, apa lagi S-ATA Very Happy

• NIC 10/100 atau 100/1000

Untuk keperluan beban yang besar ( network yang kompleks, routing yang rumit dll)disarankan untuk mempertimbangkan pemilihan resource PC yang memadai.

Lebih lengkap bisa dilihat di www.mikrotik.com.

FITUR-FITUR MIKROTIK

1.Address List : Pengelompokan IP Address berdasarkan nama

2.Asynchronous : Mendukung serial PPP dial-in / dial-out, dengan otentikasi CHAP, PAP, MSCHAPv1 dan MSCHAPv2, Radius, dial on demand, modem pool hingga 128 ports.

3.Bonding : Mendukung dalam pengkombinasian beberapa antarmuka ethernet ke dalam 1 pipa pada koneksi cepat.

- Bridge : Mendukung fungsi bridge spinning tree, multiple bridge interface, bridging firewalling.

- Data Rate Management : QoS berbasis HTB dengan penggunaan burst, PCQ, RED, SFQ, FIFO queue, CIR, MIR, limit antar peer to peer

- DHCP : Mendukung DHCP tiap antarmuka; DHCP Relay; DHCP Client, multiple network DHCP; static and dynamic DHCP leases.

- Firewall dan NAT : Mendukung pemfilteran koneksi peer to peer, source NAT dan destination NAT. Mampu memfilter berdasarkan MAC, IP address, range port, protokol IP, pemilihan opsi protokol seperti ICMP, TCP Flags dan MSS.

- Hotspot : Hotspot gateway dengan otentikasi RADIUS. Mendukung limit data rate, SSL ,HTTPS.

- IPSec : Protokol AH dan ESP untuk IPSec; MODP Diffie-Hellmann groups 1, 2, 5; MD5 dan algoritma SHA1 hashing; algoritma enkirpsi menggunakan DES, 3DES, AES-128, AES-192, AES-256; Perfect Forwarding Secresy (PFS) MODP groups 1, 2,5

1. ISDN : mendukung ISDN dial-in/dial-out. Dengan otentikasi PAP, CHAP, MSCHAPv1 dan MSCHAPv2, Radius. Mendukung 128K bundle, Cisco HDLC, x751, x75ui, x75bui line protokol.

2. M3P : MikroTik Protokol Paket Packer untuk wireless links dan ethernet.

3. MNDP : MikroTik Discovery Neighbour Protokol, juga mendukung Cisco Discovery Protokol (CDP).

4. Monitoring / Accounting : Laporan Traffic IP, log, statistik graph yang dapat diakses melalui HTTP.

5. NTP : Network Time Protokol untuk server dan clients; sinkronisasi menggunakan system GPS.

6. Poin to Point Tunneling Protocol : PPTP, PPPoE dan L2TP Access Consentrator; protokol otentikasi menggunakan PAP, CHAP, MSCHAPv1, MSCHAPv2; otentikasi dan laporan Radius; enkripsi MPPE; kompresi untuk PPoE; limit data rate.

7. Proxy : Cache untuk FTP dan HTTP proxy server, HTTPS proxy; transparent proxy untuk DNS dan HTTP; mendukung protokol SOCKS; mendukung parent proxy; static DNS.

8. Routing : Routing statik dan dinamik; RIP v1/v2, OSPF v2, BGP v4.

9. SDSL : Mendukung Single Line DSL; mode pemutusan jalur koneksi dan jaringan.

10.Simple Tunnel : Tunnel IPIP dan EoIP (Ethernet over IP).

11.SNMP : Simple Network Monitoring Protocol mode akses read-only.

12.Synchronous : V.35, V.24, E1/T1, X21, DS3 (T3) media ttypes; sync-PPP, Cisco HDLC; Frame Relay line protokol; ANSI-617d (ANDI atau annex D) dan Q933a (CCITT atau annex A); Frame Relay jenis LMI.

13.Tool : Ping, Traceroute; bandwidth test; ping flood; telnet; SSH; packet sniffer; Dinamik DNS update.

14.UPnP : Mendukung antarmuka Universal Plug and Play.

15.VLAN : Mendukung Virtual LAN IEEE 802.1q untuk jaringan ethernet dan wireless; multiple VLAN; VLAN bridging.

16.VoIP : Mendukung aplikasi voice over IP.

17.VRRP : Mendukung Virtual Router Redudant Protocol.

18.WinBox : Aplikasi mode GUI untuk meremote dan mengkonfigurasi MikroTik RouterOS.Kebutuhan Perangkat Keras Dalam Installasi

MikroTik ROuterOS sudah banyak mendukung berbagai macam driver hardware.

Beberapa hal yang perlu diperhatikan dalam instalasi antara lain :

1. CPU dan MotherBoard : Intel, Cyrix 6X86, AMD K5 atau sekelasnya, tidak

mendukung multiprosesor/hyperthreading, mendukung arsitektur keluarga i386

dengan PCI Local Bus.

2. RAM : Minimal 32 MB (untuk Proxy dianjurkan 1 GB).

3. HARRDISK : IDE 400 Mb Minimal 64 MB, tidak mendukung USB, SCSI, RAID,

sedangkan type SATA (menunggu update Versi terbaru) hanya pada Legacy

Access Mode. Mendukung Flash dan Microdrive dengan interface ATA

4. NIC (Network Inteface Card) : NIC 10/100 atau 100/1000.

Router adalah sebuah device yang fungsinya untuk meneruskan paket-paket dari

sebuah network ke network yang lain (baik LAN ke LAN atau ke WAN atau internet) sehingga

host-host yang ada pada sebuah network bisa berkomunikasi dengan host-host yang ada di

network yang lain.

Tujuan routing adalah:

Agar paket IP yang dikirim sampai pada target, begitu juga paket IP yang ditujukan untuk kita

sampai pada kita dengan baik. Target atau destination ini bisa berada dalam 1 jaringan

ataupun berbeda jaringan (baik secara topologis maupun geografis).

Akses MikroTik

Ada 4 cara pengaksesan MikroTik Router, antara lain :

1. Via Console/Command Mikrotik

Jenis router board maupun PC bisa kita akses langsung via console/shell maupun

remote akses menggunakan PUTTY (www.putty.nl)

Tips Command : "Manfaatkan auto complete" (mirip bash auto complete di linux) Tekan

Tombol TAB di keyboard untuk mengetahui/melengkapi daftar perintah selanjutnya. Jadi

perintah yang panjang tidak perlu kita ketik lagi, cukup ketikkan awal perintah itu, lalu

tekan TAB-TAB maka otomatis Shell akan menampilkan/melengkapi daftar perintah yang

kita maksud.

Contoh:

Cukup ketikkan Ip Fir >>> lalu tekan TAB >>> maka otomatis shell akan melengkapi

menjadi Ip Firewall. Lalu ketik “..” (titik dua) untuk kembali ke sub menu diatasnya, dan

ketik “/“ untuk kembali ke root menu.

2. Via Web Browser

Mikrotik bisa juga diakses via web/port 80 pada browser.

Contoh : ketik di browser IP mikrotik kita: 192.168.0.18.

3. Via Winbox

Mikrotik bisa juga diakses/remote menggunakan tool winbox (utility kecil di windows

yang sangat praktis dan cukup mudah digunakan). Tampilan awal mengaktifkan winbox

seperti ini : sumber : http://images.arrohwany.multiply.com/attachment/0/

Winbox bisa mendeteksi mikrotik yang sudah di install asal masih dalam satu network,

yaitu dengan mendeteksi MAC address dari ethernet yang terpasang di Mikrotik.

4. Via Telnet

Kita dapat me-remote MikroTik menggunakan telnet melalui program aplikasi ”command

prompt” (cmd) yang ada pada windows. Namun, penggunaan telnet tidak dianjurkan

dalam jaringan karena masalah keamanannya.

Contoh : c:\>telnet 192.168.2.1

Tahap Installasi MikroTik

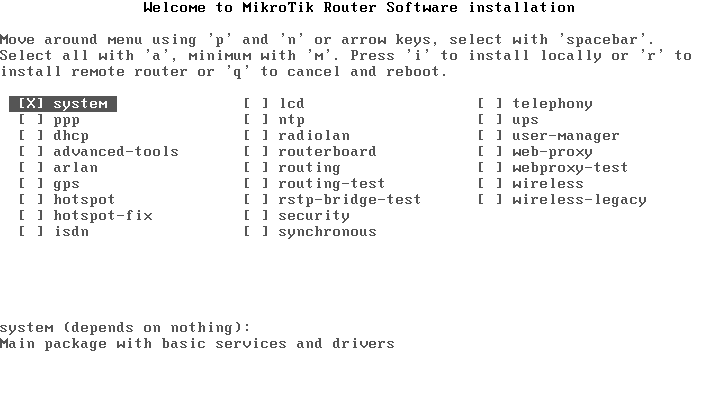

Gambar : Menu utama installasi MikroTik

[x] Keterangan beberapa yang penting diantaranya:

• System : Packet wajib install (inti system mikrotik/paket dasar), berisi Kernel Mikrotik.

• PPP : Untuk membuat Point to Point Protocol Server,Point-to-Point tunneling protocols -

PPTP, PPPoE and L2TP Access Concentrators and clients; PAP, CHAP, MSCHAPv1 and

MSCHAPv2 authentication protocols; RADIUS authentication and accounting; MPPE

encryption; compression for PPPoE; data rate limitation; differentiated firewall; PPPoE dial

on demand.

• Dhcp : Packet yang dibutuhkan apabila ingin membuat dhcp-server (agar client bisa

mendapatkan ip address otomatis -dynamic IP) * DHCP - DHCP server per interface; DHCP

relay; DHCP client; multiple DHCP networks; static and dynamic DHCP leases; RADIUS

support.

• Advanced tool : Tools tambahan untuk admnistrasi jaringan seperti ipscan, bandwidth test,

Scanning, Nslookup dan lain lain.

• Arlan : Packet untuk konfigurasi chipset wireless aironet arlan .

• Gps : Packet untuk support GPS Device.

• Hotspot : Packet untuk membuat hotspot gateway, seperti authentication , traffic quota dan

SSL HotSpot Gateway with RADIUS authentication and accounting; true Plug-and-Play access

for network users; data rate limitation; differentiated firewall; traffic quota; real-time status

information; walled-garden; customized HTML login pages; iPass support; SSL secure

authentication; advertisement support.

• Hotspot –fix: Tambahan packet hotspot.

• Security : Berisi fasilitas yang mengutamakan Keamanan jaringan, seperti Remote Mesin

dengan SSH, Remote via MAC Address.

• Web-proxy : Untuk menjalankan service Web proxy yang akan menyimpan cache agar traffik

ke Internet bisa di reduksi sehingga sensasi browsing lebih cepat FTP and HTTP caching proxy

server; HTTPS proxy; transparent DNS and HTTP proxying; SOCKS protocol support; DNS

static entries; support for caching on a separate drive; access control lists; caching lists;

parent proxy support.

• ISDN : Packet untuk isdn server dan isdn client membutuhkan packet PPP.

• Lcd : Packet untuk customize port lcd dan lain lain.

[x] Kita pilih service apa saja yang ingin kita install.

[x] Tekan:

'a’ = semua service akan terpilih.

‘n’ = bila kita menginstall baru.

‘y’ = bila kita hanya ingin menambah service baru (konfigurasi sebelumnya tidak akan hilang)

[x] Lalu ketik “ i “ untuk memulai instalasi, maka proses berlanjut... "proses format dan

pengkopian file-file yang dibutuhkan akan berjalan otomatis"

Gambar : Menu utama MikroTik setelah selesai Installasi

Mengubah Password Default

(hal ini ditujukan demi keamanan)

Command:

[admin@Mikrotik] > password

old password: (Enter)

new password: ***** (ketikan password baru kita)

retype new password: *****

Mengganti Nama Sistem

- Buka winbox

- Pilih System

- Klik Identify,

- Setelah selesai di ubah, klik Apply lalu Ok

Mengaktifkan Kedua LAN-Card

(ethernet; jika belum aktif) dengan cara memeriksanya dengan command :

[admin@ aan] > /interface print

Ket : Tanda X setelah nomor maka status disabled, tanda R status Enabled

Ada 2 hal yang menyebabkan LAN-Card tidak terdeteksi :

1. LAN Card yang kita pasang rusak.

2. Driver LAN Card itu belum tersupport.

Aktifkan dengan perintah :

Command:

[admin@aan] >interface ethernet enable ether1

Via winbox :

Pilih Interface, lihat tanda X dan R di paling kiri dekat nama "ether"

Setting IP Address pada tiap Ethernet

Via Command:

[admin@aan]>ip address add interface= public

address=192.168.33.14/255.255.255.0 comment=ip-public

Keterangan : 192.168.33.212/255.255.255.0 = ini hanya contoh, ganti

dengan IP address yang diberikan oleh ISP.

[admin@aan] >ip address add interface=local

address=192.168.0.18/255.255.255.0 comment=gateway-lokal

Keterangan : 192.168.0.18/255.255.255.0 = IP address jaringan lokal (LAN)

kita.

[admin@aan] > /ip address print.

Memasukan IP Gateway

(Fungsi Router: Agar dapat connect ke internet lewat pintu gerbang IP

Gateway yang diberi ISP)

Via Command:

[admin@aan] > ip route add gateway=192.168.33.1

Keterangan : 192.168.33.1 = disesesuaikan dengan IP Gateway yang

diberikan ISP kita

Periksa Tabel routing kita:

[admin@aan] > ip route print

DHCP Server ( Dynamic Host Configuration Protocol )

Jika kita ingin client mendapat IP address secara otomatis (pengaturan IP Address

dilakukan terpusat di server), sehingga juga akan mempermudah administrator

memberi pengalamatan IP untuk client (tidak perlu setting IP secara manual)

Via Command:

1. Buat IP address pool (rentang jatah pengalamatan IP)

/ip pool add name=dhcp-pool ranges=192.168.3.33-192.168.33.212

2. Menambahkan DHCP Network dan gatewaynya yang akan kita distribusikan ke

client (Pada contoh ini networknya adalah 192.168.33.0/24 dan gatewaynya

192.168.33.1)

/ip dhcp-server network add address=192.168.33.0/24

gateway=192.168.33.1

3. Tambahkan DHCP Server (pada contoh ini dhcp diterapkan pada interface local )

/ip dhcp-server add interface=local address-pool=dhcp-pool

4. Check status DHCP server

[admin@aan] ip dhcp-server print

Keterangan : Tanda X = Disable; R=Running menyatakan status DHCP server.

5. Perintah meng-enable-kan DHCP server:

/ip dhcp-server enable 0

Periksa kembali :

[admin@aan] ip dhcp-server print

6. Tes Ping Dari Client

c:\>ping www.yahoo.com